目录

介绍

XTLS官方最近发布了最新的XTLS/REALITY,号称THE NEXT FUTURE。据官方介绍能消除服务端 TLS 指纹特征。

已下内容引用自官方介绍:

若用 REALITY 取代 TLS,可消除服务端 TLS 指纹特征,仍有前向保密性等,且证书链攻击无效,安全性超越常规 TLS

可以指向别人的网站,无需自己买域名、配置 TLS 服务端,更方便,实现向中间人呈现指定 SNI 的全程真实 TLS通常代理用途,目标网站最低标准:国外网站,支持 TLSv1.3 与 H2,域名非跳转用(主域名可能被用于跳转到 www)

加分项:IP 相近(更像,且延迟低),Server Hello 后的握手消息一起加密(如 dl.google.com),有 OCSP Stapling

配置加分项:禁回国流量,TCP/80、UDP/443 也转发(REALITY 对外表现即为端口转发,目标 IP 冷门或许更好)REALITY 也可以搭配 XTLS 以外的代理协议使用,但不建议这样做,因为它们存在明显且已被针对的 TLS in TLS 特征

REALITY 的下一个主要目标是“预先构建模式”,即提前采集目标网站特征,XTLS 的下一个主要目标是 0-RTT

REALITY 客户端应当收到由“临时认证密钥”签发的“临时可信证书”,但以下三种情况会收到目标网站的真证书:

- REALITY 服务端拒绝了客户端的 Client Hello,流量被导入目标网站

- 客户端的 Client Hello 被中间人重定向至目标网站

- 中间人攻击,可能是目标网站帮忙,也可能是证书链攻击

REALITY 客户端可以完美区分临时可信证书、真证书、无效证书,并决定下一步动作:

- 收到临时可信证书时,连接可用,一切如常

- 收到真证书时,进入爬虫模式

- 收到无效证书时,TLS alert,断开连接

由于目前并没有适配的GUI客户端,但是还是支持Xray-core,所以我们直接以命令行的方式来尝个鲜。

服务端搭建

官方模板 https://github.com/XTLS/REALITY#readme

需要搭配内测版Xray-core使用

下载链接 https://github.com/XTLS/Xray-core/actions/runs/4209833887

希望你去 https://github.com/XTLS/REALITY 点一个星

下载内测版Xray-core

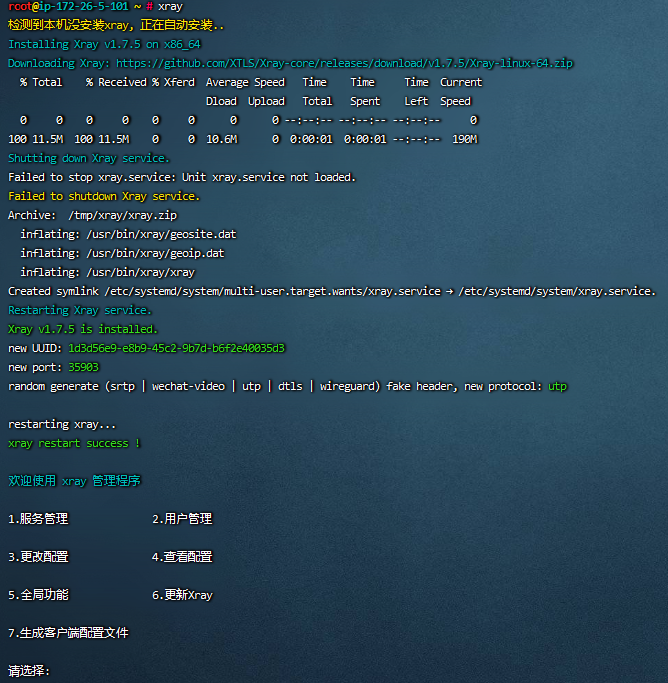

简单起见我们先使用Jrohy大佬的脚本安装最新正式版xray:

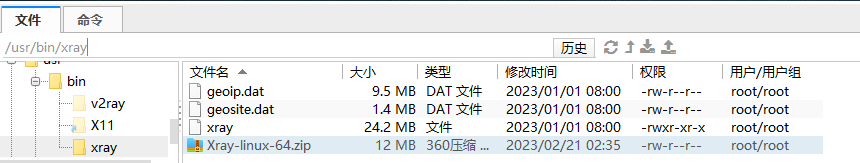

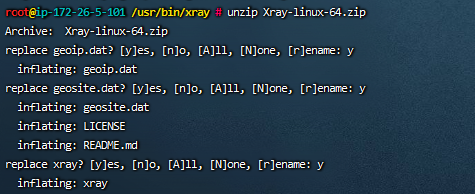

然后进入/usr/bin/xray目录,替换成内测版:

解压,不要忘记赋予xray文件可执行权限。

重启xray服务端,成功重启后,这边就没啥事了。

systemctl restart xray.service

修改配置文件

我们先来看下官方的配置模板,供参考:

{

"inbounds": [ // 服务端入站配置

{

"listen": "0.0.0.0",

"port": 443,

"protocol": "vless",

"settings": {

"clients": [

{

"id": "", // 必填,执行 ./xray uuid 生成,或 1-30 字节的字符串

"flow": "xtls-rprx-vision" // 选填,若有,客户端必须启用 XTLS

}

],

"decryption": "none"

},

"streamSettings": {

"network": "tcp",

"security": "reality",

"realitySettings": {

"show": false, // 选填,若为 true,输出调试信息

"dest": "example.com:443", // 必填,格式同 VLESS fallbacks 的 dest

"xver": 0, // 选填,格式同 VLESS fallbacks 的 xver

"serverNames": [ // 必填,客户端可用的 serverName 列表,暂不支持 * 通配符

"example.com",

"www.example.com"

],

"privateKey": "", // 必填,执行 ./xray x25519 生成

"minClientVer": "", // 选填,客户端 Xray 最低版本,格式为 x.y.z

"maxClientVer": "", // 选填,客户端 Xray 最高版本,格式为 x.y.z

"maxTimeDiff": 0, // 选填,允许的最大时间差,单位为毫秒

"shortIds": [ // 必填,客户端可用的 shortId 列表,可用于区分不同的客户端

"" // 若有此项,客户端 shortId 可为空

"0123456789abcdef" // 0 到 f,长度为 2 的倍数,长度上限为 16

]

}

}

}

]

}

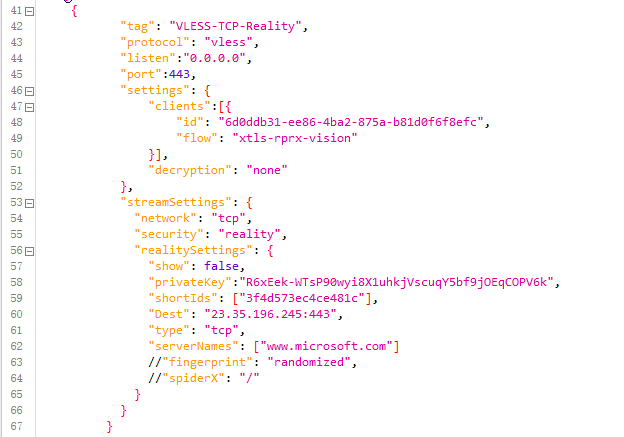

好,进入/etc/xray/目录,直接在finalshell中修改config.json文件,增加一个inbounds,如图:

下面是配置文件

"inbounds": [

{

"tag": "VLESS-TCP-Reality",

"protocol": "vless",

"listen":"0.0.0.0",

"port":443,

"settings": {

"clients":[{

"id": "6d0ddb31-ee86-4ba2-875a-b81d0f6f8efc",

"flow": "xtls-rprx-vision"

}],

"decryption": "none"

},

"streamSettings": {

"network": "tcp",

"security": "reality",

"realitySettings": {

"show": false,

"privateKey":"R6xEek-WTsP90wyi8X1uhkjVscuqY5bf9jOEqCOPV6k",

"shortIds": ["3f4d573ec4ce481c"],

"Dest": "23.35.196.245:443",

"type": "tcp",

"serverNames": ["www.microsoft.com"]

//"fingerprint": "randomized",

//"spiderX": "/"

}

}

}

],

然后我们重启下xray,服务端就搭建完成了。

客户端搭建

由于没有现成的GUI客户端,我们直接使用命令行运行。

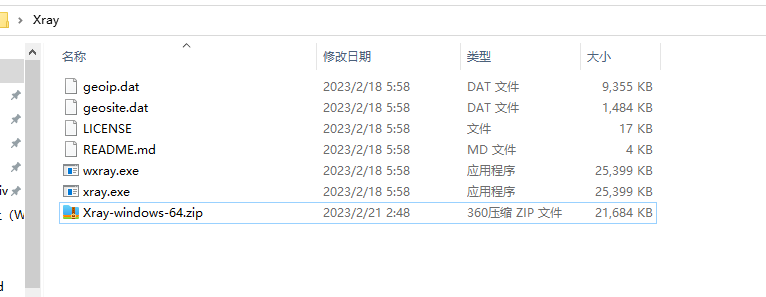

下载内测版Xray-core

下载链接 https://github.com/XTLS/Xray-core/actions/runs/4209833887

我们直接下载Xray-windows-64版本。

新建客户端配置文件

我们先来看下官方的配置模板:

{

"outbounds": [ // 客户端出站配置

{

"protocol": "vless",

"settings": {

"vnext": [

{

"address": "", // 服务端的域名或 IP

"port": 443,

"users": [

{

"id": "", // 与服务端一致

"flow": "xtls-rprx-vision", // 与服务端一致

"encryption": "none"

}

]

}

]

},

"streamSettings": {

"network": "tcp",

"security": "reality",

"realitySettings": {

"show": false, // 选填,若为 true,输出调试信息

"fingerprint": "chrome", // 必填,使用 uTLS 库模拟客户端 TLS 指纹

"serverName": "", // 服务端 serverNames 之一

"publicKey": "", // 服务端私钥对应的公钥

"shortId": "", // 服务端 shortIds 之一

"spiderX": "" // 爬虫初始路径与参数,建议每个客户端不同

}

}

}

]

}

首先我们在当前目录新建一个config.json文件,写入如下内容:

{

"log": {

"access": "",

"error": "",

"loglevel": "warning"

},

"inbounds": [

{

"tag": "socks",

"port": 10888,

"listen": "127.0.0.1",

"protocol": "socks",

"sniffing": {

"enabled": true,

"destOverride": [

"http",

"tls"

]

},

"settings": {

"auth": "noauth",

"udp": true,

"allowTransparent": false

}

},

{

"tag": "http",

"port": 10899,

"listen": "127.0.0.1",

"protocol": "http",

"sniffing": {

"enabled": true,

"destOverride": [

"http",

"tls"

]

},

"settings": {

"auth": "noauth",

"udp": true,

"allowTransparent": false

}

}

],

"outbounds": [

{

"tag": "proxy",

"protocol": "vless",

"settings": {

"vnext": [

{

"address": "3.112.242.170",

"port": 443,

"users": [

{

"id": "6d0ddb31-ee86-4ba2-875a-b81d0f6f8efc",

"encryption": "none",

"flow": "xtls-rprx-vision"

}

]

}

]

},

"streamSettings": {

"network": "tcp",

"security": "reality",

"sockopt": {

"mark": 2

},

"realitySettings": {

"publicKey": "aLJ0ChrV9Y3UKK9dHN1pcwsymfFjheY-3e-8OLsuFyw",

"shortId": "3f4d573ec4ce481c",

"serverName": "www.microsoft.com",

"fingerprint": "randomized"

//"spiderX": "/"

}

}

}

],

"routing": {

"rules": [ ]

}

}

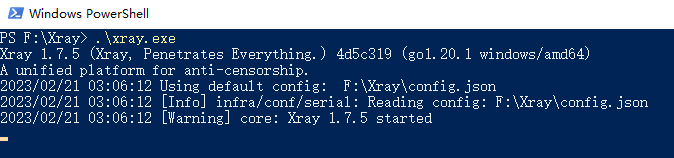

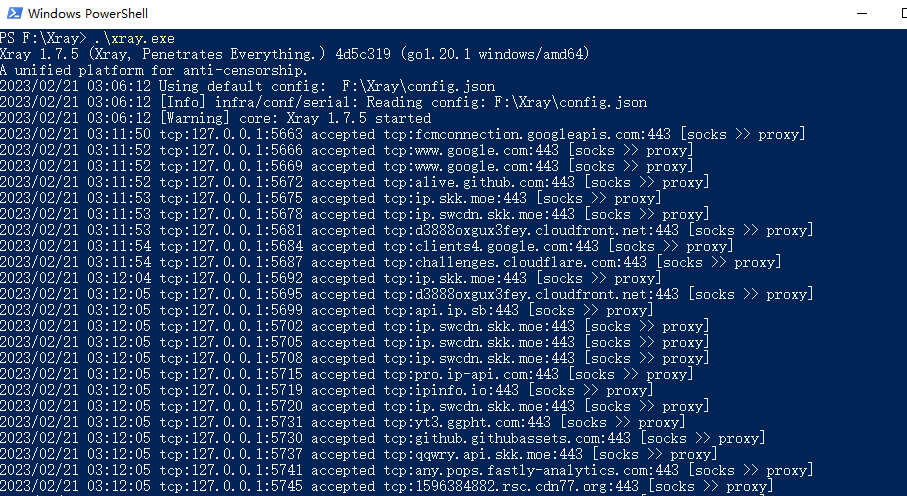

然后我们在当前目录,按住shift,右击鼠标,在此处打开powershell窗口,运行xray.exe

愉快上网

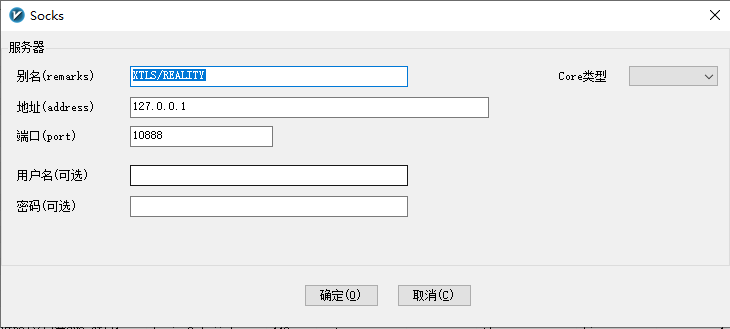

我们客户端配置文件监听了本地的10888端口,我们在v2rayN新建一个10888端口的socks5代理:

我们可以看到,xray已经开始有数据了:

至此,大功告成。另外,如果嫌窗口碍事的话,我们可以直接点击wxray.exe,让其在后台运行。

后记

对于小白来说,坑还是挺多的,感谢大佬的无私奉献,感谢开源社区的力量。

References

https://github.com/XTLS/REALITY

https://github.com/chika0801/Xray-examples/blob/main/VLESS-XTLS-uTLS-REALITY/README.md

https://github.com/XTLS/Xray-core/issues/1675

https://github.com/XTLS/Xray-core/actions/runs/4209833887